Le présent tutorial a pour but de vous expliquer la création et le lancement d’une emuMMC avec Atmosphère. Cette méthode a l’avantage d’isoler la sysNAND du hack, pour lui garder sa virginité et permettre une utilisation « officielle » (en ligne). Ainsi, tout ce qui sera installé en emuMMC ne transpirera pas sur la sysNAND. Et contrairement aux à priori qui peuvent vous faire hésiter, (et à ma grande surprise), le démarrage de l’emuMMC est aussi rapide qu’avec la sysNAND interne ! (j’étais le premier à pester contre ce système, ayant de très mauvais souvenirs de l’époque de la Wii, où l’emuNAND était lourde à mettre en place et lente à exécuter, je fais donc ici mon mea culpa)

La création et configuration de l’emuMMC se fait depuis l’utilitaire Windows (x64) NxNandManager. Par rapport à la méthode avec le payload Hekate, celle-ci a l’avantage d’être réalisée directement depuis un dump de votre sysNAND, que vous avez dû faire avant de bidouiller votre console.

0/ Pré-requis

Et une carte microSD de 64Go (minimum recommandé)

1/ Préparation

Mettre le payload lockpic_rcm.bin sur le média qui vous servira à démarrer la console :

- sur un dongle RCMLoader renommé payload.bin, placé dans un des dossiers prédéfinis de votre choix

- sur un téléphone Android avec l’application Rekado

- sur Windows avec le logiciel TegraRCMGUI

- à la racine de votre microSD renommé payload.bin si vous êtes équipés d’une puce type trinket m0 (ou équivalente)

2/ Extraction de prod.keys avec lockpic_rcm

Lancer le payload lockpic_rcm par le moyen de votre choix (RCMLoader, Rekado, TegraRCMGUI, etc.). Vous allez tomber sur un menu, plutôt « spartiate », pilotable uniquement avec les boutons Volume+/- et Power.

Choisir la première ligne « Dump from SysNAND | Key generation: xx« (le nombre xx est fonction de votre firmware, dans le cas présent, c’est un firmware 10.2.0) et valider avec le bouton Power

Lockpic_rcm va redémarrer la console, afficher brièvement le logo d’Atmosphère et faire sa tambouille interne. Quelques secondes plus tard, il se recharge et affiche un écran récapitulatif pour signifier le bon déroulement des opérations :

Appuyer sur Volume+/- ou Power pour retourner au menu principal. Puis, avec Volume+/-, descendre jusqu’à « Power Off « et valider avec le bouton Power

Vous pouvez récupérer sur votre PC le fichier prod.keys qui va servir pour la suite des opérations, présent dans le dossier /Switch/ de votre microSD.

3/ Création de l’emuMMC

Attention ! Cette opération va supprimer tout le contenu de votre carte microSD ! Faites une copie de son contenu avant de poursuivre !

Ouvrir le logiciel NxNandManager, puis faire File → Open file (raccourci-clavier Ctrl+O), choisir le fichier rawnand.bin (ou, dans le cas d’un dump en plusieurs parties, le premier fichier du dump, par exemple, full00.bin) que vous avez obtenu avec Hekate ou équivalent :

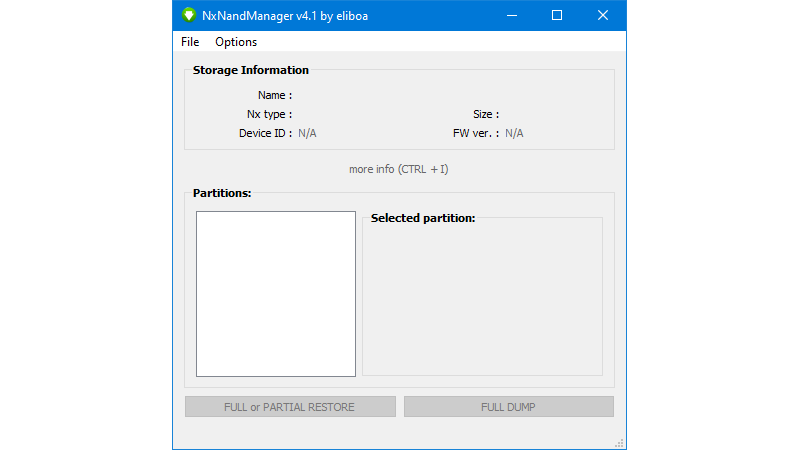

NxNandManager a chargé le backup de votre sysMMC, mais a encore besoin des clés de votre console pour le déchiffrer, comme on peut le voir dans la section Storage Information :

Cliquer sur Options → Configure keyset (raccourci-clavier Ctrl+K) :

Cliquer sur « Import keys from file » et choisir le fichier prod.keys récupéré dans le dossier /switch/ de votre microSD :

NxNandManager va en extraire automatiquement l’ensembles des clés dont il a besoin. Cliquer sur Save et fermer la fenêtre avec le bouton Croix (Cancel ne fonctionne pas) :

NxNandManager indique le Device ID de la console, ainsi que la version du firmware, confirmant que les clés sont fonctionnelles :

À partir d’ici, deux choix s’offrent à vous en fonction de vos besoins :

- créer une emuMMC « 1:1 » qui occupera donc 30Go sur votre microSD

- Poursuivez le tutorial sans dérouler l’option ci-dessous

- créer une emuMMC « minimum syndical » qui n’occupera que 4Go sur votre microSD

- Déroulez l’option ci-dessous avant de poursuivre le tutorial

Si ce n’est pas encore fait, insérer votre microSD dans votre lecteur de cartes, puis Cliquer sur Options → Emunand Creation Tool (RAWNAND, FULL NAND) :

- Sur la ligne BOOT0, cliquer sur Select file… et ouvrir le fichier BOOT0

- Sur la ligne BOOT1, cliquer sur Select file… et ouvrir le fichier BOOT1

- Dans le champ Select emuNAND type, choisir l’option SD Partition (RAPPEL : tout le contenu de la microSD va être supprimé lors du processus de création d’emuMMC !)

- Dans le champ Select target disk, votre microSD doit normalement apparaître

- Le champ Output vous montre la future architecture de la microSD, avec les partitions :

- emuMMC (masquée) en vert

- utilisateur (accessible) en bleu

Le résultat ci-dessous correspond bien évidemment à une emuMMC « 1:1 » de 30Go. Bien évidemment, si vous avez choisi de réduire la taille de l’emuMMC, vous obtiendrez une architecture différente, avec plus de bleu foncé que de vert.

NxNandManager prévient que l’intégralité des données présentes sur la microSD va être perdue ! Si vous en êtes bien conscient et que vous avez pris toutes les mesures adéquates pour les récupérer avant qu’il ne soit trop tard, vous pouvez cliquer sur Yes…(sinon il n’est jamais trop tard pour mettre en pause le tuto et copier ces données) :

Une fois que vous avez cliqué sur Yes, NxNandManager va extraire le dump de votre sysMMC sur la partition cachée. En fonction de la qualité de votre microSD et de la taille de l’emuMMC choisie, ce processus est bien évidemment plus ou moins rapide :

Quand la création d’emuMMC est terminée, cliquer sur Fermer (Nota : le bouton Cancel n’est pas fonctionnel, il faut bien utiliser la petite croix de la fenêtre) :

Bravo, vous avez désormais une emuMMC sur une partition (cachée) de votre microSD. Celle-ci a été paramétrée par le logiciel de sorte à pouvoir être utilisée aussi bien avec SXOS qu’Atmosphère. Les données utilisateur de l’emuMMC seront stockées dans le dossier Emutendo à la racine de votre microSD pour assurer une compatibilité avec SXOS et Atmosphère.

Enfin, si vous souhaitez démarrer votre emuMMC, il vous suffit d’extraire l’archive d’Atmosphère, telle quelle, à la racine de votre microSD, et d’utiliser la méthode de votre choix pour injecter le payload fusee-primary.